微软修复四个零日漏洞,总更新修复数量达139个

关键要点

微软在7月的补丁星期二更新中修复了四个零日漏洞。这四个漏洞中有两个正在被利用,但都不是关键性漏洞。重要漏洞涉及Windows超管权限提升和伪造问题。强烈建议用户尽快应用这些补丁以防范潜在攻击。在最新的补丁星期二更新中,微软修复了四个零日漏洞,使总更新修复数量达到139个。红蒙软件巨头表示,这四个修复的漏洞中,有四个已被公众所知,并且其中两个正在积极被利用。

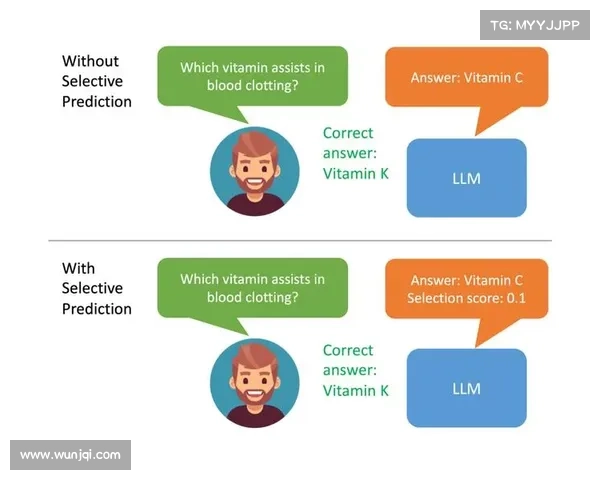

不过对于管理员来说,值得庆幸的是,这四个零日漏洞都不被视为关键性漏洞。换句话说,这四个漏洞并不会直接导致攻击者远程控制目标机器。相反,攻击者需要已经获得对易受攻击服务器的访问权限才能实施攻击。

第一个漏洞被追踪为 CVE202438080,这是一个涉及Windows超管权限提升的漏洞,可能允许HyperV中的客户端账户获取系统访问权限。该漏洞目前正在被积极利用。

“这个漏洞可能允许经过认证的威胁行为者以SYSTEM权限执行代码,” Trend Micro零日倡导组织的Dustin Child解释说。

海鸥加速器永久免费“虽然微软没有具体说明,但我们可以假设最坏情况,即某个授权用户可能在一个访客操作系统上。”

另一个正在被利用的漏洞是 CVE202438112,尽管其仍然笼罩在神秘之中。

“这个漏洞被列为‘伪造’,但究竟伪造了什么并不明确,”Child说。

“微软以前也使用过这种措辞来描述NTLM中继攻击,但在这里似乎不太可能。”

就此,微软指出,攻击者需要说服目标用户打开一个特别制作的恶意文件,以获得权限并实施攻击。根据红蒙的标准,用户交互的要求通常足以降低攻击的严重性。

除了零日漏洞,微软还针对五个被认为是关键远程代码执行漏洞的漏洞发布了更新。其中三个漏洞与Microsoft Windows远程桌面许可服务组件有关,成功利用这些漏洞可能会导致远程接管易受攻击的服务器。

Childs表示,尽管远程桌面许可服务可能不是广泛使用,但对于那些需要它的用户来说,至关重要。

“作为临时解决方案,你可以禁用许可服务,但如果你正在运行它,那么你很可能需要它,”该研究人员解释道。

“我还会确保这些服务器不直接连接到互联网。如果很多这些服务器连接到互联网,我预计很快会发生攻击。”

与所有补丁星期二更新一样,建议管理员和家庭用户尽快测试和部署这些补丁,以避免来自已知漏洞的攻击。