Aquabotv3 利用已知漏洞对 Mitel 装置进行攻击

关键信息摘要

Aquabotv3 正在利用 Mitel 装置中的已知漏洞,试图将这些设备纳入其僵尸网络,并发动分布式拒绝服务 (DDoS) 攻击。此变体具备从未见过的特征,能在被检测时会回报给其命令与控制伺服器。攻击者利用命令注入漏洞获取管理权限,并可执行任意系统命令。Mirai 基于的 DDoS 攻击仍然是持续的威胁,对许多组织造成重大影响。根据 Akamai 的安全情报与响应团队,Aquabotv3 正在积极利用 Mitel 装置中的已知漏洞,将其纳入自己的僵尸网络。这款基于 Mirai 的恶意软体能远程控制 Mitel 电话,并发动 DDoS 攻击。

Aquabotv3 被发现利用设备中的会话初始化协议 (SIP) 功能。根据 Akamai 的安全情报与响应团队的报告,这个变体具备一个前所未有的特点:当它被检测到时会报回命令与控制伺服器 (C2)。研究人员表示,这种行为在 Mirai 恶意软件中是全新的。

“DDoS 仍然是许多组织面临的普遍威胁,而 Aquabot 等僵尸网络则是其中的重要角色。” Akamai 的安全研究人员 Kyle Lefton 和 Larry Cashdollar 在部落格中写道。

独特的特征 但未必是优势

Mirai 僵尸网络设计用来劫持物联网 (IoT) 装置,组建可发动大流量 DDoS 攻击的远程控制僵尸网络。Aquabot 首次出现于 2023 年 11 月,由防毒厂商 Antiy Labs 进行发现。

Aquabotv3 利用的命令注入漏洞是 CVE202441710,专门针对 Mitel 6800、6900 和 6900w 系列电话。该漏洞于 2024 年 7 月中旬首度披露,攻击者可因此获取管理权限,篡改输入参数以访问敏感数据,并执行任意系统命令。

Lefton 和 Cashdollar 指出:“这些 IoT 装置常常缺乏合适的安全功能,可能已然过于老旧,或因被忽视而配置为默认设置,存在著重大的安全风险。”

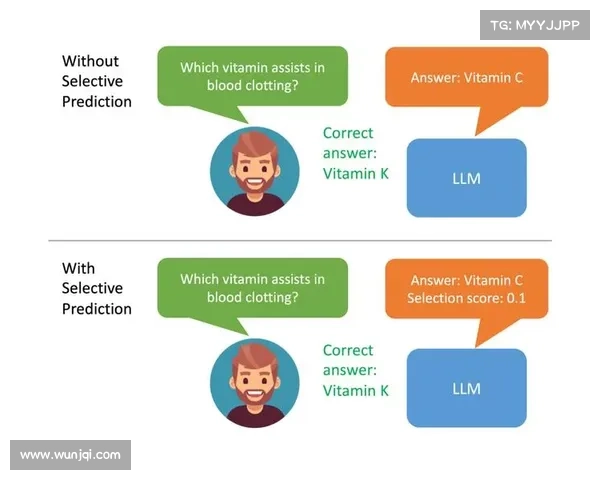

研究人员表示,乍一看,Aquabotv3 看起来只是一个“标准的 Mirai 恶意软体二进制文件,具备典型的 DDoS 攻击功能”。但是,当他们深入研究时,发现了一个新功能,当感染装置检测到可能会终止恶意软体的安全行动时,会发送信号回报给 C2。若被识别,Aquabotv3 会将其标记为对该信号“防护”。

“我们在 Mirai 的其他变体中未曾见过这种行为,所以或许这可能成为新特征。”

目前尚不清楚这种行为的真正原因,可能是作者用来监控僵尸网络健康的方式,或是故意观察装置的防御行为以开发“更隐蔽的变体”。此外,也可能用于侦测活跃的竞争僵尸网络或道德清除行动。

海鸥加速器永久免费Lefton 和 Cashdollar 强调:“独特性不一定都是优势这种恶意软体的行为相对较